Health IT Cyber Summit 2026

11.-12.03.2026

1. HIC - Health IT Cyber Summit | 11.-12.03. | Online Konferenz mit Schwerpunkt Krankenhaus

Digitale Resilienz im Krankenhaus ist kein Luxus – sie ist überlebenswichtig.

Krankenhäuser stehen unter massivem Druck: steigende Anforderungen an Datenschutz und Informationssicherheit, zunehmende Vernetzung von IT-Systemen und Medizintechnik, Fachkräftemangel in der IT und gleichzeitig ein explosionsartiger Anstieg gezielter Cyberangriffe. Unsichere Schnittstellen zwischen Krankenhaus-IT, Labor- und Medizingeräten, unzureichende Netzsegmentierung oder fehlende Protokollierung machen die IT-Infrastruktur vieler Einrichtungen anfällig – mit potenziell lebensbedrohlichen Folgen.

Die Auswirkungen reichen von der Lahmlegung ganzer Kliniken durch Ransomware über den Ausfall medizinischer Systeme bis hin zum Verlust sensibler Patientendaten. Hinzu kommt regulatorischer Druck: KRITIS-Vorgaben, NIS2-Richtlinie und branchenspezifische Sicherheitsstandards (B3S) verlangen nach nachweisbar hohen Schutzmaßnahmen. Wer IT oder Informationssicherheit im Krankenhaus verantwortet, steht damit gleichermaßen technisch, organisatorisch und rechtlich in der Pflicht – und braucht Lösungen, die sich in komplexe Kliniklandschaften integrieren lassen und im Ernstfall funktionieren.

Genau hier setzt die Online Konferenz an.

An zwei Tagen erleben Sie ein fokussiertes, praxisorientiertes Programm rund um die digitale Sicherheit und Leistungsfähigkeit moderner Krankenhausinfrastrukturen. Zwei parallel laufende Plenen – IT und Cybersicherheit – bieten Ihnen vertiefte Einblicke in aktuelle Herausforderungen, Best Practices und innovative Technologien.

Jeder Thementrack startet mit einer Keynote aus der Praxis, gefolgt von kompakten Lösungspräsentationen führender Anbieter. Die Sessions praxisnah und verständlich – ideal, um sich in kürzester Zeit über aktuelle Entwicklungen, Werkzeuge und Strategien zu informieren.

Nutzen Sie die Gelegenheit, sich mit Fachleuten aus IT und Informationssicherheit auszutauschen, konkrete Lösungsansätze kennenzulernen und Ihr Wissen zu den gesetzlichen und technischen Anforderungen zu vertiefen – bequem und kostenfrei von Ihrem Arbeitsplatz aus.

Wir informieren Sie rechtzeitig, wenn das Programm steht und die Registrierung möglich ist über die Newsletter vom Krankenhaus IT-Journal oder des Magazins IT-Sicherheit.

Plenum Cybersicherheit - Thementracks:

- Sicherheit im Internet of Medical Things (IoMT) – Vernetzte Medizingeräte absichern, Integrität und Überwachung klinischer Netzwerke sicherstellen.

- Security Awareness – Nutzer sensibilisieren, Schulungskonzepte und Awareness-Plattformen im Klinikalltag etablieren.

- Zugriffsschutz & Identitätsmanagement – IAM, PAM & MFA im Krankenhausumfeld umsetzen, Zugriffsrechte präzise steuern.

- Angriffserkennung & Incident Response – Monitoring, Threat Intelligence & Reaktionstechnologien zielgerichtet einsetzen.

- Cloudsecurity – Cloud-Dienste sicher nutzen, Datenhoheit und Compliance in hybriden Strukturen wahren.

- Vom ISMS zum Notfallmanagement – Informationssicherheit strategisch weiterdenken, Notfallpläne und BCM etablieren.

Plenum IT - Thementracks:

- IS-H-Nachfolge / Krankenhausinformationssysteme – Strategien für die Zeit nach IS-H, Migration & Integration moderner KIS-Lösungen.

- Datenmanagement – Klinische Daten effizient verwalten, speichern und regelkonform analysieren.

- Interoperabilität – Datenflüsse verbinden, Standards & Schnittstellen für durchgängige Kommunikation nutzen.

- Künstliche Intelligenz – Automatisierung und Entscheidungsunterstützung in Klinikprozessen vorantreiben.

- Patientenportale – Digitale Kommunikation mit Patienten stärken, sichere Informations- und Serviceplattformen gestalten.

- Cloud Computing – IT-Infrastrukturen modernisieren, Skalierbarkeit & Performance durch Cloudlösungen erreichen.

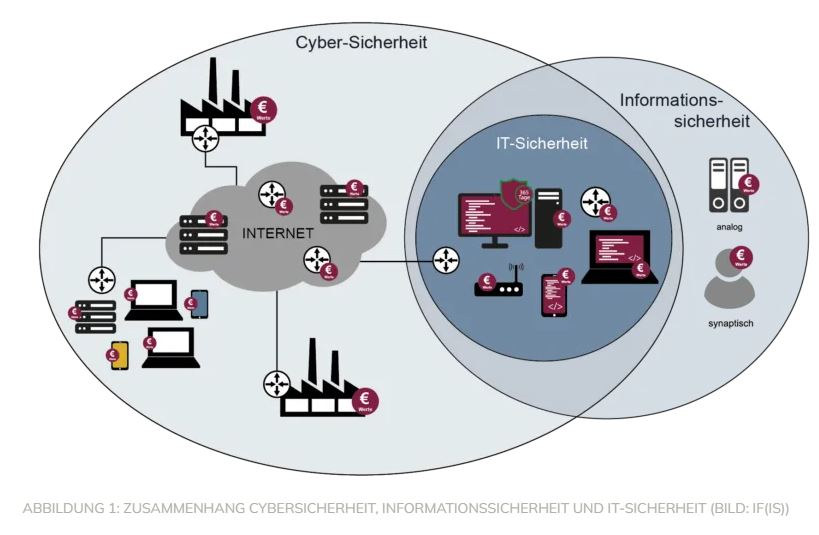

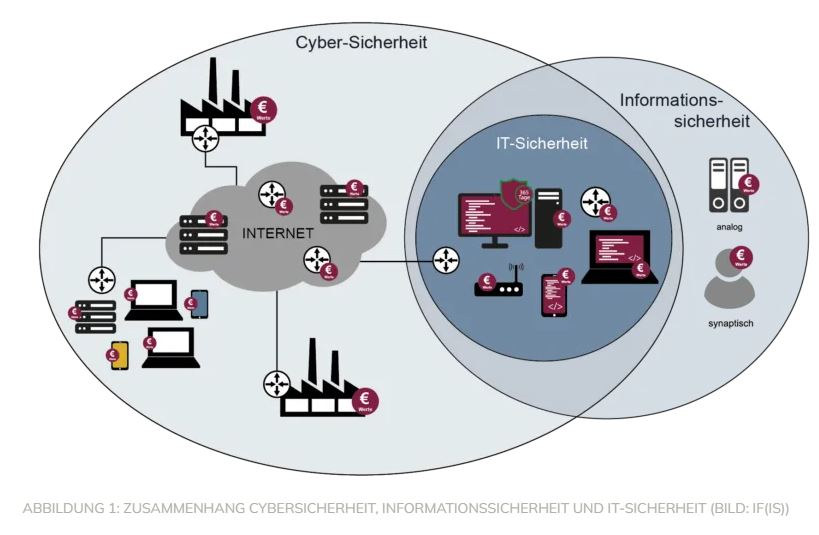

Exkurs - Definition und Abgrenzung: Cybersicherheit, IT-Sicherheit und Informationssicherheit

Was ist der Zusammenhang zwischen Cybersicherheit, IT-Sicherheit und Informationssicherheit? Wo fängt das eine an, wo hört das andere auf und warum ist es nicht dasselbe? Diesen Fragen geht unser Professor Norbert Pohlmann in unserem Grundlagenartikel nach. Mehr

.png)

.png)

.png)

.png)